HP 打印机驱动程序中的安全漏洞

在 7.3.0.25919 之前的任何版本中使用适用于 PCL 6 和 PostScript 的 HP 通用打印驱动程序的公司应立即采取行动

打印机不仅仅是简单的输出设备,它们通常是企业网络不可分割的一部分。这就是为什么每当发现打印机系统中的安全漏洞时都必须保持警惕。惠普宣布在其通用打印驱动程序中发现了一个严重的安全漏洞。该漏洞使攻击者能够通过特制的打印作业执行恶意代码。因此,攻击者可能会在公司网络内获得额外的访问权限。

哪些驱动程序和打印机受到影响?

安全问题会影响 HP 通用打印驱动程序 PCL 6 和 PostScript 在 7.3.0.25919 之前的所有版本。这不仅涉及特定的打印机型号,还涉及所有运行这些驱动程序的惠普打印机。已识别的漏洞已归类为 高 到 关键的 安全评级。

哪些安全漏洞是已知的?

惠普发现了四个与此背景相关的特定 CVE(常见漏洞和暴露):

- CVE-2017-12652

- CVE-2022-2068

- CVE-2023-45853

- CVE-2020-1415

这些漏洞可能允许攻击者在打印机上运行恶意软件,并可能获得对公司资源的未经授权的访问权限。

即时安全措施

组织应尽快采取以下步骤,将攻击风险降至最低:

- 更新驱动程序: 安全漏洞已在 HP 通用打印驱动程序版本 7.3.0.25919。此版本可在惠普的支持页面上下载。

- 删除旧驱动程序: 安装更新版本后,确保打印机仅使用更新的驱动程序。应从系统中删除过时的驱动程序,以防止意外继续使用。

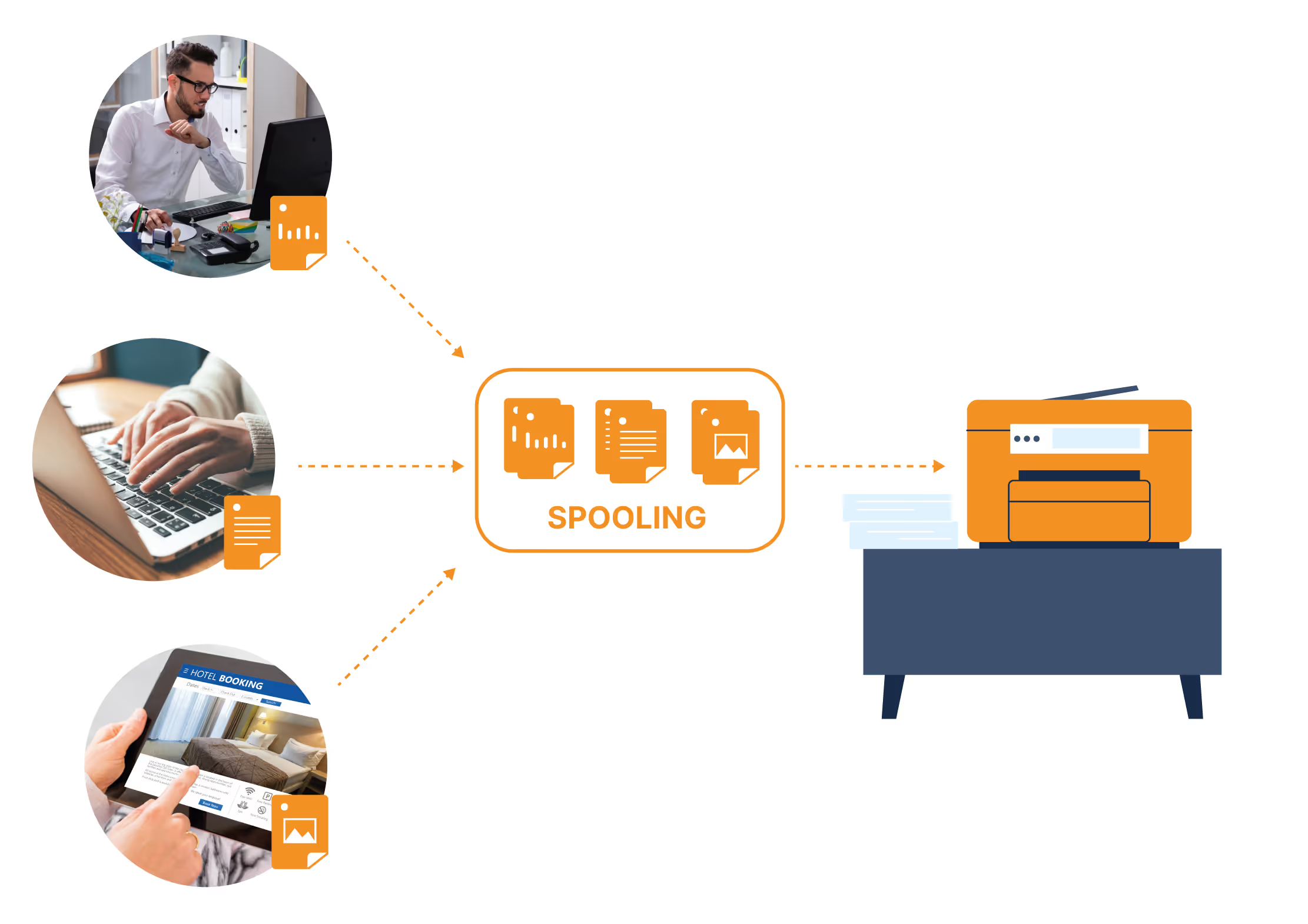

- 查看网络安全: 公司应定期审查其与打印机有关的网络安全。打印机的零信任方法,以及安全的云打印解决方案,例如 ezeep,可以帮助减少潜在的攻击面。

- 加密打印数据: 如果尚未到位,企业应加密打印作业。这种预防措施可防止攻击者引入经过操纵的打印数据。

结论:立即行动以避免安全风险

这一安全漏洞凸显了打印机作为公司IT安全战略的弱点经常被低估。通过及时更新受影响的驱动程序和实施安全的打印管理解决方案,组织可以保护其网络免受未经授权的访问。

如需了解更多信息并下载更新的驱动程序,请访问 HP 支持页面。

On-Demand Webinar: Optimize Your Terminal Server Printing Environments

Printing on terminal servers can be a real headache – high network load, slow print times, and driver chaos? Not anymore!In our free 30-45-minute webinar, discover how to make your printing infrastructure efficient, fast, and reliable – using ThinPrint’s proven technologies.